اخبار فناوری و شبکه

تازه های شبکه و IT

اخبار فناوری و شبکه

تازه های شبکه و ITسیستم مدیریت امنیت اطلاعات (ISMS) چیست؟

سیستم مدیریت امنیت اطلاعات (ISMS) چیست : پیشرفت سریع و هر لحظه در دنیای فناوری اطلاعات و ارتباطات باعث شده است نیاز به استقرار امنیت بیشتر از هر زمانی آشکار شود. همانقدر که فناوری های نوینی روی کار می آیند، اگر به امنیت آن توجه نشود، منجر به بروز خطرات و حوادث غیر قابل جبرانی خواهد شد. هر فرآیند تجاری مبتنی بر فناوری در معرض تهدیدات امنیتی و حریم خصوصی قرار دارد. فناوری های پیچیده قادر به مبارزه با حملات امنیت سایبری هستند، اما این ها کافی نیستند.

سازمان ها باید اطمینان حاصل کنند که فرآیندهای تجاری، سیاست ها و رفتار نیروی کار این خطرات را به حداقل می رسانند یا کاهش می دهند. آیا تاکنون به امنیت اطلاعاتی که دارید فکر کرده اید؟ این اطلاعات ممکن است مسندات کاغذی، ایمیل ها، فیلم ها، مکالمات جلسات و یا هر چیزی باشد. سیستم مدیریت امنیت اطلاعات (ISMS) به شما کمک می کند تا بتوانید در بالاترین سطح امنیت را برقرار کنید.

ISMS چیست؟

ISMS مخفف “Information Security Management System” است. ISMS یک سیستم مدیریت یکپارچه است که شامل مجموعه ای از کنترل های امنیتی است که از محرمانه بودن، در دسترس بودن و یکپارچگی دارایی ها در برابر تهدیدها و آسیب پذیری ها محافظت می کند. سیستم مدیریت امنیت اطلاعات (ISMS) چارچوبی از سیاستها و کنترلهایی است که امنیت و خطرات را به طور سیستماتیک و در کل امنیت اطلاعات سازمان شما مدیریت میکند. این کنترل های امنیتی می توانند از استانداردهای امنیتی رایج پیروی کنند یا بیشتر بر صنعت شما متمرکز شوند.

با طراحی ، پیاده سازی ، مدیریت و نگهداری یک ISMS ، یک سازمان می تواند از اطلاعات محرمانه ، شخصی و حساس خود در برابر نشت ، آسیب ، تخریب یا قرار گرفتن در معرض عناصر مضر محافظت کند. ISMS شامل چگونگی شناسایی افراد، سیاست ها، کنترل ها، سپس رسیدگی به فرصت ها و تهدیدهای حول اطلاعات ارزشمند و دارایی های مرتبط است.

برای مثال، ISO 27001 مجموعهای از مشخصات است که نحوه ایجاد، مدیریت و پیادهسازی سیاستها و کنترلهای ISMS را شرح میدهد. ISO اقدامات خاصی را الزامی نمی کند. در عوض، دستورالعملی را برای توسعه استراتژی های ISMS مناسب ارائه می دهد. چارچوب ISMS معمولاً بر ارزیابی ریسک و مدیریت ریسک متمرکز است. در واقع می توان گفت به آن به عنوان یک رویکرد ساختاریافته برای تعادل متوازن بین کاهش ریسک و هزینه (ریسک) متحمل شده فکر کنید.

سازگاری سیستم مدیریت امنیت اطلاعات (ISMS) با سایر سیستم های مدیریتی

ISMS از استاندارد خانواده بزرگ استاندارد ISO 27000 پیروی می کند. در واقع این استاندارد راهنمای جامعی برای پیاده سازی ISMS است. در راستای پشتیبانی از پیاده سازی و اجرای یکپارچه و سازگار با استانداردهای مدیریتی مرتبط، ISMS با سایر سیستم های مدیریتی همچون ISO 9001 و ISO 14001 تطبیق داده شده است. بنابراین یک سیستم مدیریتی که به گونه ای مناسب طراحی شده باشد، می تواند الزامات تمامی این استانداردها را برآورده سازد. و ISMS این توانایی را در خود ایجاد کرده است.

بهبود مستمر امنیت اطلاعات

در حالی که ISMS برای ایجاد قابلیتهای مدیریت امنیت اطلاعات جامع طراحی شده است، تحول دیجیتال سازمانها را ملزم میکند تا پیشرفتها و تکامل مداوم سیاستها و کنترلهای امنیتی خود را اتخاذ کنند. ساختار و مرزهای تعریف شده توسط ISMS ممکن است فقط برای یک بازه زمانی محدود اعمال شود و نیروی کار ممکن است در مراحل اولیه برای اتخاذ آنها تلاش کند. چالش پیش روی سازمان ها این است که این مکانیسم های کنترل امنیتی را با تغییر ریسک ها، فرهنگ و منابعشان توسعه دهند.

پیاده سازی ISMS

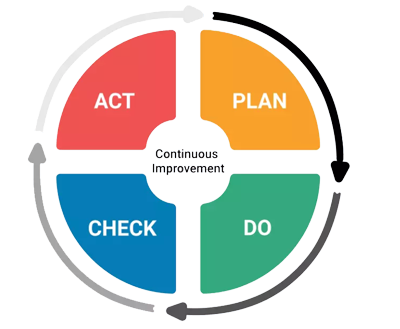

روشهای بی شماری برای دستیابی به اجرای ISMS وجود دارد. متداول ترین روش برای دنبال کردن، فرآیند “Plan Do Check Act” است. خانواده استاندارد ISO 27000 یک راهنمای کامل و جامع برای اجرای ISMS است. ISO / IEC 27001 یک استاندارد امنیتی بین المللی است که جزئیات نیازهای ISMS را بیان می کند. ISO 27001 ، به همراه بهترین دستورالعمل های عملی موجود در ISO 27002 ، به عنوان دو راهنمای عالی برای شروع کار با اجرای ISMS عمل می کنند. قدرت سیستم مدیریت امنیت اطلاعات (ISMS) بر اساس قدرت ارزیابی ریسک امنیت اطلاعات است که برای هرگونه پیاده سازی، کلیدی است.

مراحل مدل Plan-Do-Check-Act (PCDA) برای بهبود مستمر در فرآیندهای ISMS به قرار زیر می باشد:

- طرح. شناسایی مشکلات و جمع آوری اطلاعات مفید برای ارزیابی ریسک امنیتی. خطمشیها و فرآیندهایی را که میتوان برای رسیدگی به علل ریشهای مشکل استفاده کرد، تعریف کنید. توسعه روش هایی برای ایجاد بهبود مستمر در قابلیت های مدیریت امنیت اطلاعات.

- انجام دادن. سیاست ها و رویه های امنیتی ابداع شده را اجرا کنید. پیاده سازی از استانداردهای ISO پیروی می کند، اما پیاده سازی واقعی بر اساس منابع در دسترس شرکت شما است.

- بررسی. نظارت بر اثربخشی سیاستها و کنترلهای ISMS. نتایج ملموس و همچنین جنبه های رفتاری مرتبط با فرآیندهای ISMS را ارزیابی کنید.

- عمل کنید. روی بهبود مستمر تمرکز کنید. نتایج را مستند کنید، دانش را به اشتراک بگذارید و از یک حلقه بازخورد برای رسیدگی به تکرارهای آتی اجرای مدل PCDA سیاستها و کنترلهای ISMS استفاده کنید.

چارچوب های محبوب ISMS

چارچوب های محبوب ISMS

ISO 27001 پیشرو در امنیت اطلاعات است، اما سایر چارچوب ها نیز راهنمایی های ارزشمندی را ارائه می دهند. این چارچوب های دیگر اغلب از ISO 27001 یا سایر دستورالعمل های خاص صنعت وام گرفته می شوند.

ITIL، چارچوب مدیریت خدمات به طور گسترده پذیرفته شده، دارای یک جزء اختصاصی به نام مدیریت امنیت اطلاعات (ISM) است. هدف ISM تراز کردن فناوری اطلاعات و امنیت کسب و کار است تا اطمینان حاصل شود که InfoSec به طور مؤثر در همه فعالیت ها مدیریت می شود.

COBIT، یکی دیگر از چارچوبهای متمرکز بر فناوری اطلاعات، زمان قابل توجهی را صرف این موضوع میکند که چگونه مدیریت دارایی و مدیریت پیکربندی برای امنیت اطلاعات و همچنین تقریباً هر عملکرد دیگر ITSM (حتی آنهایی که با InfoSec مرتبط نیستند)، اساسی هستند.

مراحل طراحی و پیاده سازی ISMS

مراحل طراحی و پیاده سازی سیستم مدیریت امنیت اطلاعات (ISMS) شامل موارد زیر می شود که زمان هر یک از این مراحل با توجه به اهداف یک سازمان، نقطه شروع، روش کار سازمان، میزان مستندات و اطلاعات سازمان و محدوده ای که می خواهید در ISMS خود قرار دهید، متفاوت است.

درک نیازها و انتظارات ذینفعان:

برای این کار سازمان می بایست دو مورد مهم را مشخص کند؛ 1-طرف های ذینفع مرتبط با سیستم مدیریت امنیت اطلاعات چه کسانی هستند و 2-انتظارات و نیازهای ذینفعان که مرتبط با امنیت اطلاعات می باشد، شامل چه مواردی است.

تعیین دامنه و محدوده سیستم مدیریت امنیت اطلاعات:

در یک سازمان، بخش های مختلفی وجود دارد که با موضوع امنیت اطلاعات در ارتباطند اما ممکن است یک بخش و یا چند بخش خاص در اولویت برای اقدام تامین امنیت اطلاعات قرار داشته باشند.

کسب تعهد و پشتیبانی مدیریت:

در یک سازمان مدیریت باید از امنیت اطلاعات بر طبق نیازمندی های کسب و کار و قوانین حمایت نماید.

تعریف خط مشی و اهداف سیستم مدیریت امنیت اطلاعات (ISMS):

خط مشی ها و هدف از اجرای ISMS در یک سازمان باید به صورت مستند تهیه گردد.

تعیین و تدوین متدولوژی ارزیابی مخاطرات

برای هر یک از مخاطرات شناسایی شده باید متد و روش ارزیابی آن مشخص باشد.

شناسایی دارایی ها:

تمامی دارایی های یک سازمان باید شناسایی شود و اطمینان حاصل شود که از امنیت مناسبی برخوردار هستند.

شناسایی مخاطرات و مالکان آن ها، آسیب پذیری ها، تهدیدات و احتمال وقوع

برای هر دارایی باید میزان مخاطرات آن سنجیده شده و مالک آن مشخص شود. سپس احتمال وقوع آن ثبت گردد.

تحلیل و ارزیابی مخاطرات

هر مخاطره شناسایی شده باید مورد ارزیابی و تجزیه و تحلیل قرار گیرد و میزان آلوده شدن در صورت وقوع مشخص شود.

شناسایی و ارزیابی راهکارهای برطرف سازی مخاطرات

پس از شناسایی و ارزیابی مخاطرات باید راهکارهای برطرف سازی آن شناسایی شود و در راستای برطرف سازی آن پیش رفت.

انتخاب کنترل های مناسب برای کاهش مخاطرات و تهیه و تدوین SOA و RTP

در راستای برطرف سازی مخاطرات باید از کنترل های امنیتی کمک گرفت و مطابق استاندارد در جهت کاهش مخاطرات پیش رفت.

آموزش، تحصیل و آگاه سازی امنیت

هر یک از پرسنل سازمان باید تحت آموزش قرار گیرند تا سازمان دچار نقض امنیتی نشود.

تدوین مستندات موردنیاز سیستم

در تدوین مستندات شبکه یک سازمان باید به دو مورد مهم توجه داشت: اول شناسایی مستندات موردنیاز سیستم، و دوم کنترل مستندات.

انجام فرآیند اندازه گیری و پایش امنیت، ممیزی داخلی و بازنگری مدیریت

زمانی که یک سازمان اقدام به پیاده سازی سیستم مدیریت امنیت اطلاعات نمود، اکنون زمان آن است که این عملیات از جانب مراجع دارای صلاحیت، اعم از کارشناسان داخل سازمان یا کارشناسان معتبر مراکز صدور گواهینامه امنیتی، مورد بررسی قرار گیرد.

بهبود مستمر و اقدامات اصلاحی و رفع عدم انطباق ها

در یک سازمان باید فرایند سیستم مدیریت امنیت اطلاعات به طور دوره ای صورت پذیرد و در صورت لازم اقداماتی جهت اصلاح و بهبود صورت گیرد.

این مؤلفهها و دامنهها بهترین شیوههای عمومی را برای موفقیت InfoSec ارائه میدهند. اگرچه اینها ممکن است از چارچوبی به چارچوب دیگر متفاوت باشند، اما در نظر گرفتن و همسویی با این حوزهها، امنیت اطلاعات را تا حد بسیار بالایی تامین میکند.

منبع: هیواشبکه